Nyní je třeba změnit pravidla pro přesměrování Ips na straně serveru.

$ sudo nano /etc/sysctl.conf

Najděte část "net.ipv4.ip_forward" a odstraňte znak "#" čímž příkaz odkomentujete.

Některá pravidla brány firewall musí být změněna, aby bylo možné správně směrovat klientská připojení.

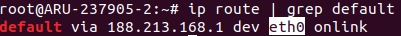

$ ip route | grep default

Zapamatujte si název za "dev" (na obrázku je název "eth0").

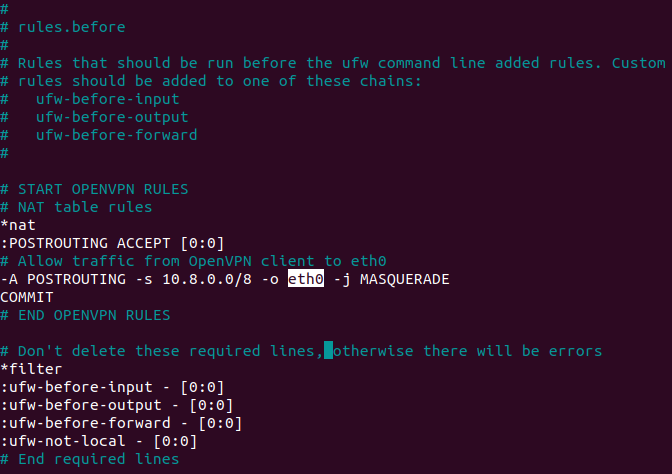

$ sudo nano /etc/ufw/before.rules

Přidejte příkazy podle obrázku níže, přičemž "eth0" nahraďte názvem svého síťového rozhraní.

Uložte a ukončete.

$ sudo nano /etc/default/ufw

Upravte parametr "DEFAULT_FORWARD_POLICY" na "ACCEPT".

Povolte port 1194 pro UDP a port 22 pro SSH:

$ sudo ufw allow 1194/udp $ sudo ufw allow OpenSSH

Restartujte firewall:

$ sudo ufw disable

$ sudo ufw enable

Spusťte službu OpenVPN:

$ sudo systemctl start openvpn

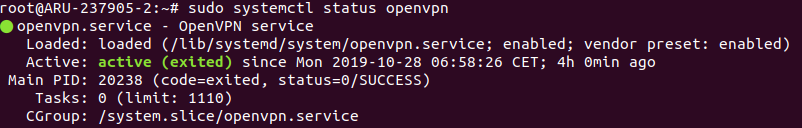

Zkontrolujte stav služby. Pokud vše proběhlo úspěšně, bude obrazovka vypadat jako na obrázku.

$ sudo systemctl status openvpn

Spusťte službu, když je server zapnutý:

$ sudo systemctl enable openvpn

Vytvořte základní konfiguraci pro klienty:

$ sudo mkdir -p ~/client-configs/files

$ sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf ~/client-configs/base.conf

$ sudo nano ~/client-configs/base.conf

Najděte sekci "remote" a zkontrolujte, zda zní "remote IP_Server 1194"

- IP_Server: Zadejte IP adresu serveru

- 1194: dříve zvolený port.

Najděte sekci "proto" a zkontrolujte, zda je Server nastaven na UDP (řádek TCP najdete zakomentovaný znakem ";").

Přejděte do sekcí "user" a "group" a odstraňte ";" abyste je "odkomentovali".

Přejděte do sekcí "ca.crt" - "client.crt" - "client.key" - "ta.key" a zakomentujte je znakem "#" na začátku každého řádku.

Přejděte do sekce "cipher" a pod příkaz "cipher AES-256-CBC" přidejte příkaz "auth SHA256".

Přidejte příkaz "key-direction 1", kamkoli chcete.

Někam přidejte tyto zakomentované řádky. Pokud je klientem počítač se systémem Linux, je třeba je odkomentovat.

# script-security 2

# up /etc/openvpn/update-resolv-conf

# down /etc/openvpn/update-resolv-conf

Uložte a ukončete.